Andrés N. Robalino

Quito, Ecuador

Como ecuatorianos claramente gran parte de nosotros estamos observando lo que está ocurriendo con la situación de Edward Snowden. ¿Qué realmente queremos aprender de esto? ¿Qué medidas debemos de tomar? Siento pena porque la mayoría está pendiente de las acciones diplomáticas que nuestro país está tomando. Afortundamente hay ecuatorianos profesionales en ciencias computacionales que vemos un problema más grave y de otro ángulo que realmente es difícil de comunicar a los que carecen del conocimiento.

Siempre me interesó promover respeto por nuestra industria particularmente la rama enfocada a crear sistemas mediante la creación de programas computacionales. Por ejemplo, un área importante para desarrollar programas lo hacen los desarrolladores usando lenguajes de programación. La situación de Snowden es ideal para manifestarnos y difundir algunos puntos de importancia como disponer de nuestra propia tecnología, promover nuestro decreto 1014 de Software Libre –historia fascinante– y más importante; explotar el potencial del proyecto Yachay compartiendo conocimiento con talleres especializados con nuestra propia tecnología que hasta la fecha como han reportado ellos -al menos en ciencias computacionales- va para una dirección que no favorece a tener independencia tecnológica.

Indico propia tecnología por el hecho que es nuestra única salida para que todos dispongamos -el gobierno incluído- de la protección necesaria ante riesgos como el más popular de estos días: Espionaje informático.

¿Julian Assange estuvo «corriendo» el show?

Sí, efectivamente. Semejante duda fue expresada por la embajadora de Ecuador en Estados Unidos Nathalie Cely mediante una filtración de correspondencia privada por correo electrónico con el secretario de comunicación Fernando Alvarado. Previamente a que el Presidente del Ecuador, Rafael Correa haya aclarado la situación yo tenía bien claro que Julian Assange y su equipo disponían del «plan perfecto» para tomar las medidas y guiar a Snowden en sus decisiones.

¿Qué exactamente hace Wikileaks? Ellos garantizan el anonimato para los whistleblowers. Ofrecen una plataforma para que anónimamente ciudadanos del mundo logren enviar información filtrada para luego poder ser difundida. Preocupados por Snowden y con experiencia en estas situaciones; Snowden sintió que sería de buena ayuda. Recordemos que fue Snowden mismo la persona que acudió directamente a los medios y no a través de Wikileaks para filtrar los secretos de La Agencia de Seguridad Nacional del Gobierno de los Estados Unidos (NSA).

Julian Assange preocupado por la incertidumbre de seguridad de Snowden y la cadena de eventos en ese momento tomó acciones con el apoyo de Fidel Narváez -Cónsul de Ecuador en el Reino Unido-. Es muy probable que no tenía previsto la reacción de nuestro gobierno de analizar estas acciones y no estar de acuerdo en todas -en este caso de un país intervenir y movilizar a un individuo de un país a otro-

Recibir una aplicación para asilo en un país es completamente diferente a que proveer protección para un individuo trasladarse de un país a otro.

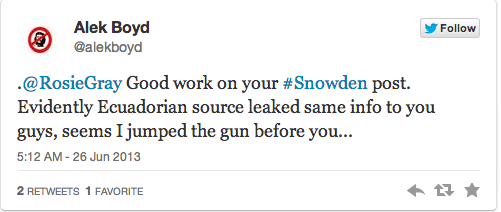

El plan de Assange se puede ver en los siguientes tweets emitidos desde la cuenta oficial de Wikileaks:

¿Qué es lo preocupante?

Se tiene que considerar los temas involucrados. El más importante y que realmente no tiene porque ser comparado con los problemas internos de nuestro país es la revelación que Edward Snowden ha dado al mundo. La filtración es un claro indicador a una amenaza ante nuestra privacidad.

Por otro lado, ¿Cómo salió esta correspondencia privada a los medios? También es importante saber como salió al aire libre la carta -presumidamente- redactada por Snowden al Presidente del Ecuador así como documentos secretos de la SENAIN sobre compras a equipos de espionaje doméstico.

Muchos podrán tomar sus conclusiones sobre la información filtrada de nuestro gobierno. Dejando la interpretación de esas filtraciones a un lado tenemos que preguntarnos: ¿Quién és el responsable? ¿Fue «algun» gobierno penetrando a los sistemas informáticos de nuestro gobierno? ¿Fueron «whistleblowers ecuatorianos»?

En Internet hubo mucha «señalación con dedos» a un gobierno extranjero con el fin de perjudicar nuestro país. Eso no tiene porque descartar la posibilidad que fueron los propios ecuatorianos los que penetraron a los sistemas. Estoy convencido que alguna -o quizá toda- penetración fue hecha por ecuatorianos. Desde que se empezó a filtrar los documentos internos de la SENAIN, por ejemplo logré encontrar lo siguiente:

No es importante -en este blog post- saber quién fue el responsable. Lo que si es preocupante es que no disponemos de tecnología propia sólida para defendernos ante la posibilidad de ataques como los pasivos (en la literatura de Criptografía estamos hablando de Espionaje «Eavesdropping» entre otras cosas) y es sumamente importante tomar las medidas necesarias lo más pronto posible.

Omitiendo las intenciones con la revelación de información adquirida ilegalmente a través de penetraciones en sistemas informáticos; ¿Son malos los whistleblowers de asuntos guardados secretamente? No necesariamente.

Whistleblowers y Secretos del Gobierno

Saber como el gobierno nos espía es muy importante. No es tanto si el espionaje hecho es de forma legal o ilegal sino más bien porque tenemos el derecho de saber. Para que la democracia funcione se requiere una ciudadanía informada y tanto la transparencia así como la rendición de cuentas son partes esenciales. Esto significa disponer del conocimiento de lo que nuestro gobierno nos está haciendo en nuestro nombre.

La actividad de un whistleblower es muy peligrosa pero semejante actividad es vital. No necesariamente solo dentro de actividades de espionaje de un gobierno. Es una necesidad para un buen gobierno y mas importante aún nuestra protección ante abuso de poder.

Un whistleblower es la acción moral ante la inmoralidad de los que tienen poder. Lo importante de conocer son los métodos y programas de un gobierno y no sobre sus individuos.

La Gravedad del Espionaje Informático

Increíblemente en menos de una semana ocurrieron por lo menos tres revelaciones no autorizadas -a mi juicio- de documentos internos de nuestro gobierno. Documentos no en el aspecto físico sino más bien en forma digital guardado en discos duros. La correspondencia privada de Nathalie Cely y Fernando Alvarado. La carta de disculpas de Julian Assange en la bandeja de entrada del canciller Ricardo Patiño, entre otros.

Esto es grave. Indica claramente que nuestro gobierno no a enfocado la suficiente atención en el tema de seguridad informática -una rama de ciencias computacionales-. A primera vista (sin saber más detalles) diera la impresión que nuestro gobierno en aspectos de seguridad de información estuviera décadas atrasada. Las razones pueden ser abundantes.

Para requerimientos en seguridad de información han ocurrido dos cambios drásticos en las últimas décadas. Antes de el surgimiento de equipos de procesamiento de datos, la seguridad de información se lograba de manera física y administrativa. Un ejemplo sería la disposición de cabinetes sellando documentos sensibles encerrados con un candado.

El primer cambio drástico fue la computadora. Hoy, es la herramienta que se usa para cualquier tipo de información. Desde que surgió, la necesidad de herramientas automatizadas para proteger datos guardados se hizo evidente. Se denomina el término genérico seguridad informática a las herramientas diseñadas para proteger datos y evitar piratas informáticos.

El segundo cambio que afectó seguridad fue la entrada de los sistemas distribuídos que abarca ya el tema que es un blanco fácil; la transmisión de datos. Para proteger los datos durante la transmisión se necesita seguridad de la red.

El termino seguridad de la red es algo engañosa. Es fácil juzgar el término de esa forma debido a que todos los gobiernos, organizaciones académicas y empresas interconectan sus equipos de procesamiento de datos con una colección de redes interconectadas. Se denomina un internet (i minúscula) la colección de redes interconectadas y el término para su seguridad se lo denomina la seguridad de internet.

¿Qué tanto dependemos de Internet actualmente?

El día de hoy la computadora es lo que se usa para guardar toda nuestra información. Todo aparato que se usa es una computadora y eso incluye celulares, jueguetes, tabletas, lentes, todo. ¿Lentes? Está usted invitado a observar lo que Google lleva desarrollando llamado Google Glass.

Nuestra dependencia a estas computadoras «interesantes» está casi al 100%. Cualquier computadora que requiera interacción con un humano necesita guardar la información en alguna parte. ¡Discos duros! Pasaron los años y las piezas que necesita una computadora para guardar datos (discos duros) bajan de precio agresivamente. Paralelamente a medida que los precios bajaran; la web (navegar, páginas web, aplicaciones web) se popularizó de manera exorbitante.

Evolucionó la forma como interactuamos. Practicamente en la web nos expresamos socialmente. Esto solamente es un aspecto de nuestra actividad pues el correo electrónico no es navegar en la web pero si usa el Internet para enviar y recibir correos. De igual manera cuando usamos los celulares, podemos usar cualquier aplicación (que de hecho se tiene que descargar lo que ya implica transmisión de datos) para luego interactuar con las aplicaciones que también es muy probable que transmitan datos.

Preocupaciones

Para lograr todo lo que se ha mencionado se necesita usar facilidades de redes y comunicación que lleve datos entre computadoras. Adicionalmente, cuando usamos cualquier aplicación (sea de web, celular, de escritorio) los datos se guardan en alguna parte.

¿Qué garantiza que tanto los datos transmitidos así como los datos guardados nadie pueda verlos? Si los datos -tanto los transmitidos como los guardados- son guardados y están disponibles para un desconocido analizarlos cuando desee; ¿estaría bien? Para el lector menos familiarizado con estos asuntos va un ejemplo similar: Una conversación telefónica. ¿Está bien que todas las llamadas realizadas estén siempre guardadas en alguna parte que no es nuestra y un desconocido las pueda escuchar cuando desee?

Esta preocupación surge debido a los documentos filtrados por Edward Snowden. Principalmente las diapositivas del programa PRISM que hasta la fecha todavía no se publica por completo. Lo poco que sabemos es sumamente preocupante y es lo siguiente:

- Las corporaciones más grandes de Internet (Google, Microsoft, Apple, Facebook, entre otros) permiten acceso a toda la información que tienen guardada. Eso incluye -si usted es un usuario de los servicios pagados/gratis de ellos- que todo lo que usted hace lo tienen guardado.

- Espían todo el tráfico -todos los datos- transferidos que pasan por Estados Unidos. Desafortunadamente todas las actividades en Internet de los latinoamericanos -la transmisión de datos- pasa a través de Estados Unidos y por esta razón perdemos nuestra privacidad completamente así no usemos ningún servicio de las corporaciones.

¿Estás de acuerdo que seamos espiados de esta manera? ¿De quién es el Internet? El Internet es de nadie, los bits deben ser libres. ¿Está bien que una nación se adueñe del Internet? ¡Por supuesto que no!. Afortunadamente hay posibilidades de defendernos ante estas filtraciones. Rafael Bonifaz ha realizado un buen trabajo comentando sobre estos temas con soluciones y mientras preparo blog posts de lo que nuestro gobierno -así como nosotros- debemos de hacer; recomiendo leerlos.

___

* Andrés N. Robalino (@androbtech) trabaja en Andrab. Fue docente en la Universidad Santa María sede Guayaquil. Se educó en Saint Joseph’s University siguiendo Mathematics & Computer Science y formó parte del grupo investigativo del proyecto CAVASS del Medical Image Processing Group (MIPG) en la Universidad de Pennsylvania, un proyecto de software libre que incorpora procesamiento paralelo dirigido a la visualización, procesamiento, y análisis de imágenes médicas nD.

También es organizador del Space Apps Ecuador y drabconf. Co-fundó la comunidad de Ruby del Ecuador. Su texto ha sido publicado originalmente en blog,andresrobalino.com.